- HOME

- 工場・製造現場の方必見! 製品セキュリティ規格・関連法案整備の動向と工場への対応策

生産現場 計測・検査

工場・製造現場の方必見!

製品セキュリティ規格・関連法案整備の動向と工場への対応策

近年、製造現場へのサイバー攻撃被害増加を背景に、生産現場で使用される設備・機器に対して各国のセキュリティ規格・関連法案整備が進んでいます。製品を製造する工程や工場内でのセキュリティ対策も、また求められています。

その一方で通常のOA環境とは異なり、製造工程や工場内では、レガシー化した脆弱な製造設備やフラットなネットワーク構成が多く見られ、これらがサイバー攻撃者にとって狙われやすい環境を作り出しています。

今回は、海外を中心としたセキュリティ関連の法整備が進む背景と、製造現場として求められるセキュリティに関して解説します。

製造業を中心としたサイバー攻撃の被害状況

| 発生年月 | 経路 | 影響 | |

|---|---|---|---|

| 2022 | 3月 | VPN機器脆弱性不正アクセス | 国内の自動車部品会社が独自に特定外部企業との専用通信に利用していたリモート接続機器の脆弱性不正アクセスを受け、関連する自動車会社の国内全14工場28ラインを停止(※1) |

| 6月 | VPN機器脆弱性不正アクセス | タイヤ大手の米国工場で不正アクセス。システム点検により、1週間の創業停止 (※2) | |

| 7月 | VPN機器脆弱性不正アクセス | 製薬会社への不正アクセス、従業員情報・取引先情報を含む14,000件流出の可能性 (※3) | |

| 2023 | 6月 | 非公開 | 製薬会社グループへの不正アクセス。物流に関連するシステムをはじめ国内外の一部の社内システムの感染により配送に影響。(※4) |

| 7月 | VPN機器脆弱性不正アクセス | 名古屋港全ターミナルの作業停止 (※5) | |

| 12月 | 外部不正アクセス | 自動車用ガラスの米国製造工場で、一部のシステムに障害発生、生産および出荷に影響 (※6) | |

| 2024 | 2月 | 外部不正アクセス | 国内機械メーカー グループ会社個人情報69件の流出の可能性 (※7) |

| 2月 | リモートアクセス装置不正アクセス | 油圧制御部品メーカークラウドサービス上のサーバー不正アクセス・マイナンバー情報含む個人情報流出の可能性 (※8) | |

| 12月 | 外部不正アクセス | 国内音響機器メーカーのタイ子会社サーバーの不正アクセス (※9) | |

| 12月 | 外部不正アクセス | 国内レンズメーカー 新規受付停止・出荷にも影響 (※10) | |

| 12月 | 外部不正アクセス | 国内精密機器メーカー 個人情報・年金情報・給与情報などグループ会社情報含め70,000件以上流出の可能性 (※11) | |

サイバー攻撃は年々増加しており経路の多くは、VPN機器の脆弱性をついた攻撃や、なりすましによる不正アクセスです。

侵入ができた攻撃者はマルウェア(Malware)と呼ばれるコンピューターウイルスを用いて、機密性が高い情報や個人情報の詐取・改ざんを行ったり、データを暗号化・利用できない状態にした後、金銭の要求を行ったりするケースがほとんどです。 (※12)

製造業への直接的な工場への攻撃ではない場合でも、サプライチェーン上の協力会社への攻撃(※1)や、OA経由でのセキュリティインシデントの影響範囲が製造・出荷停止にまで波及しています。(※10)

昨今、製造業へのDX推進に伴い、多くの機器がネットワーク接続されるようになり、自動化・効率化が進んできました。可用性(※13)が重視される工場内では、生産継続ができる形でDX推進・ネットワーク接続が進んでいます。

このような工場でマルウェアが感染した場合、レガシー化した脆弱な製造設備への感染拡大・設備の横感染の広がりによって、復旧への対応が困難な状況に陥る恐れがあります。

生産ライン停止は経済的な被害はもちろん、企業ブランド信頼性の低下を招く可能性もあります。「クローズド環境」である工場であっても、決して安心できる環境ではないのです。

製造業に関わるセキュリティ関連の法整備状況

工場内生産設備の中でも、多くのデジタル製品やIoT機器が稼働している現状があり、製造プロセスの効率化や精度向上を実現するために欠かせない要素となっている一方で、これらのデジタル製品やIoT機器へのセキュリティ対策が急務となっています。

こういったサイバー攻撃の被害を背景に欧州・米国を中心に法・制度の整備が進んでいます。

欧州サイバーレジリエンス法(CRA)(※14)

2025年12月11日以降、EU (European Union) 加盟国に出荷されるデジタル製品に対して課される法律。違反した場合、制裁金が課せられます。(※15)

米国サイバートラストマーク(U.S. Cyber Trust Mark)

米国政府が導入したIoT(Internet of Things)デバイス向けのサイバーセキュリティラベリング制度。2025年1月7日米国の消費者が簡単に確認することができる「U.S. Cyber Trust Mark」の提供を発表。(※16)

こういった各国の対応に連動し、日本国内でも2024年8月に経済産業省が公表した「IoT製品に対するセキュリティ適合性評価制度構築方針」に基づき、「セキュリティ要件適合評価及びラベリング制度(JC-STAR)」という適合制度の運用が2025年3月から開始となります。(※17)

JC-STARでは、将来的なCRAなどとの相互承認の実現を見据えたセキュリティ要件の整理と適合基準の設定がされています。

製造現場に求められる要件と対応策を解説

では、設備・機器のデジタル製品を製造する現場・工場ではどういったリスクがあり、どのような対策が必要かについて解説をします。

工場内のリスク例と対策

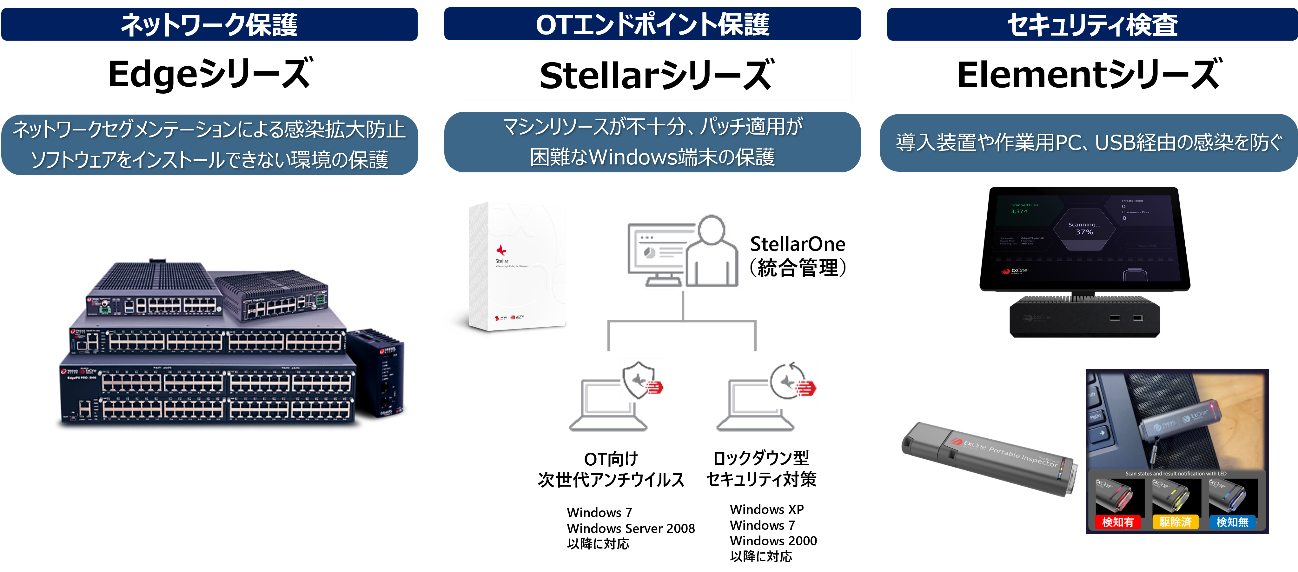

レガシー化した機器と最新のデジタル製造設備が同じネットワークの中で稼働している

最新のデジタル製造設備ではマルウェアの感染が防げたとしても、同じネットワーク内にいるレガシー機器へのマルウェア感染は防げません。

出荷検査時・テスト工程でのマルウェア感染

工場内にマルウェア感染のある端末が存在しているが、その状態に気が付かず出荷検査時に製造製品にマルウェアが混入してしまうケースです。出荷検査で工場内ネットワークワークに接続したために感染が広がるといった可能性もあります。

フラットなネットワーク環境

可用性を重視した結果、各工程やラインのセグメント分けがされておらず、感染が拡大する恐れがあります。

外部業者・メンテナンス作業者のUSBなどのメモリデバイス

社外のメンテナンス作業員が持ち込んだUSBなどの外部メモリデバイスから製造設備へのマルウェアが感染するケースです。

上記の対策は、工場への稼働影響を最小限に導入可能なTXOne Networks社下記製品群で対策の実現が可能です。

昨今のサイバー攻撃は、製造現場においても対岸の火事ではない状況となっています。製品へのセキュリティ要求の高まりは、安心・安全な製造現場稼働を実現する目的のためとなっています。今回ご紹介したリスクと対策例をぜひご参考にしてください。

(参照)

※1 https://smbiz.asahi.com/article/14560139

※2 https://www.asahi.com/articles/ASQ3L3R86Q3LULFA008.html

※3 https://www.itmedia.co.jp/business/articles/2306/06/news118.html

※4 https://bushu-pharma.com/news-and-pr/news/press-release-on-breach/

※5 https://meikoukyo.com/wp-content/uploads/2023/07/0bb9d9907568e832da8f400e529efc99.pdf

※6 https://www.agc.com/news/pdf/20231219.pdf

※7 https://www.shi.co.jp/info/2024/6kgpsq000000mxmf.html

※8 https://www.yamada-s.co.jp/information/filedownload.php?name=76077ca833bf4ac791e99e88b414ce4c.pdf

※9 https://www.jvckenwood.com/content/dam/jvckenwood/jp/pdf/jvckenwood-press-20240312-02-ja.pdf

※10 https://xtech.nikkei.com/atcl/nxt/news/24/00499/

※11 https://www.nidec.com/jp/corporate/news/2024/news0725-02/

※12 https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/joho/ransomware_threat.html

※13 https://cn.teldevice.co.jp/glossary/30975/

※14 https://eur-lex.europa.eu/legal-content/EN/TXT/?uri=CELEX%3A32024R2847

※15 https://eur-lex.europa.eu/legal-content/EN/TXT/?uri=CELEX%3A32024R2847#art_64

※16 https://www.jqa.jp/service_list/safety/topics/topics_safety_638.html

※17 https://www.ipa.go.jp/security/jc-star/index.html

【関連資料】

導入事例4選 OTを止めるな!

半導体業界に必須のサイバー攻撃対策